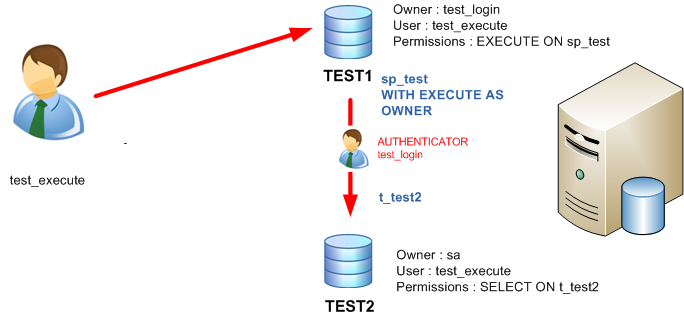

SQL Server et sécurité : Autoriser et sécuriser les accès cross-databases à l'aide des propriétaires de bases de données | David Barbarin

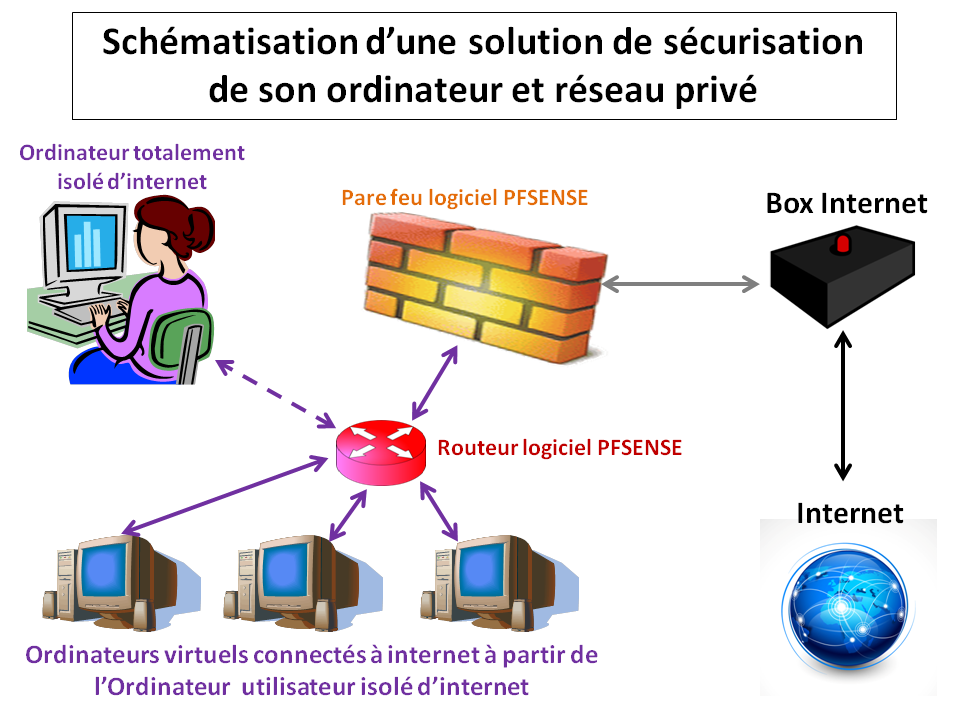

Solution de sécurisation de son réseau privé à domicile (Ordinateurs/Box Internet) – Le Blog du Hacker