CAMLearn: Une Architecture de Système de Recommandation Sémantique Sensible au Contexte. Application au Domaine du M-Learning. (CAMLearn: A Context-Aware Mobile Learning Recommender System. Application to M-Learning Domain) | Semantic Scholar

ISO/IEC 15944-8:2012(en), Information technology — Business Operational View — Part 8: Identification of privacy protection requirements as external constraints on business transactions

PDF) Multi-viewpoint ontological representation of composite concepts: A description logics-based approach

ISO/IEC 15944-8:2012(en), Information technology — Business Operational View — Part 8: Identification of privacy protection requirements as external constraints on business transactions

Memoire Online - La protection de la vie privée dans un système de gestion d'identité - Bahmed et Hassane Boumriga

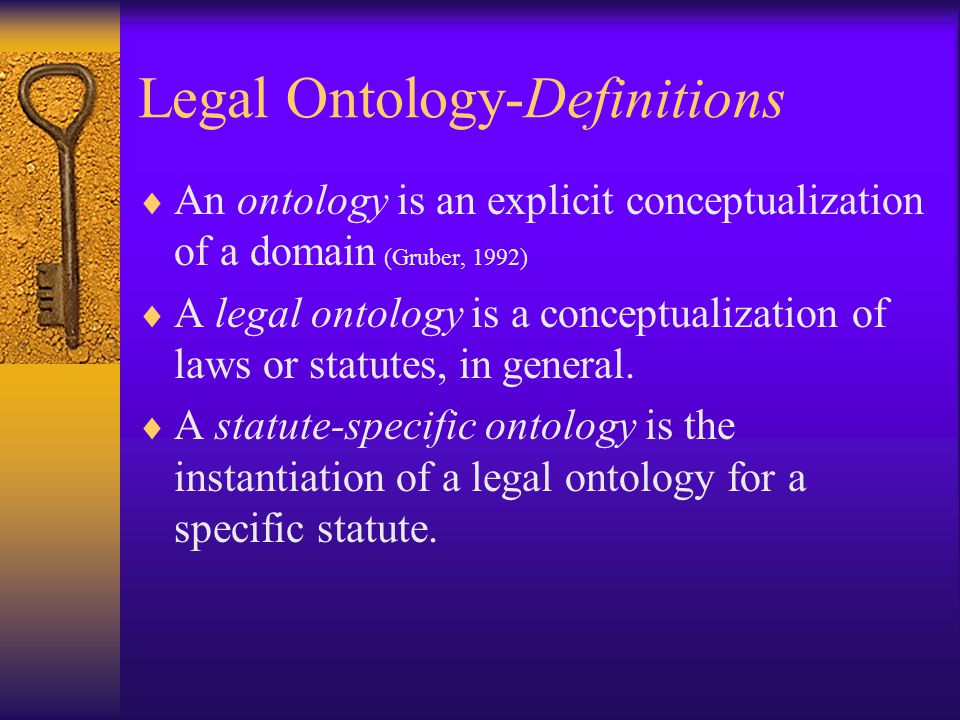

The Use of Legal Ontologies in the Development of a System for Continuous Assurance of Privacy Policy Compliance * Bonnie W. Morris, Ph.D. CPA Division. - ppt download

PDF) Analyse de la sécurité et de la protection de la vie privée des systèmes de gestion d'identités

The Use of Legal Ontologies in the Development of a System for Continuous Assurance of Privacy Policy Compliance * Bonnie W. Morris, Ph.D. CPA Division. - ppt download

ISO/IEC 15944-20:2015(en), Information technology — Business operational view — Part 20: Linking business operational view to functional service view

2nd International Congress on INFOethics'98: ethical, legal and societal challenges of cyberspace, Monte Carlo, 1998; final report and proceedings

Taxonomie des modèles d'attaque de la vie privée Le modèle d'attaque... | Download Scientific Diagram