Sécurité De L'information Cloud Icône Du Système De Protection De Base De Données Informatique Aperçu Ensemble Isolé Illustration Vectorielle Clip Art Libres De Droits , Svg , Vecteurs Et Illustration. Image 35441926.

Accès à La Base De Données, Protection Des Données En Toute Sécurité, Sécurité Des Données, Salle Des Serveurs, Informatique En Nuage | Vecteur Gratuite

Tapis de bureau en cuir souple, grand tapis de souris à base en caoutchouc, protection de bureau en PU, tapis de bureau imperméable, bloc-notes antidérapant pour bureau et maison (blanc, 31,

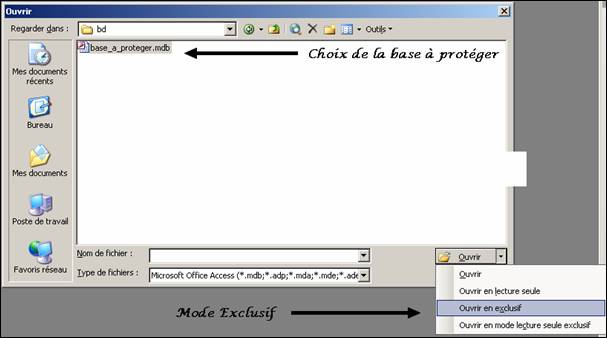

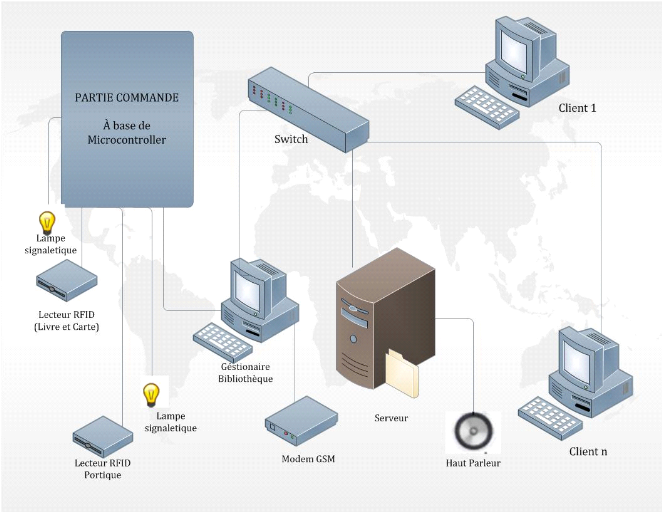

Memoire Online - Prototypage d'un systeme d'identification et protection anti-vol des ouvrages d'une bibliotheque en utilisant les puces RFID: Cas de la bibliotheque de l'UCBC - Karl KAMAVU

La normalisation des bases de données représente la normalisation et la norme informatiques image libre de droit par stuartmiles © #80977674

Affiche Internet De La Base De Données Sur La Protection Des Données Commerciales Modèle de téléchargement gratuit sur Pngtree

Tapis de bureau en cuir souple, grand tapis de souris à base en caoutchouc, protection de bureau en PU, tapis de bureau imperméable, bloc-notes antidérapant pour bureau et maison (blanc, 31,

Protection des systèmes informatiques, sécurité des bases de données, Internet sécurisé. Symbole de verrouillage sur le code binaire de programmation de base de données informatiques abstraites, protection des données Image Vectorielle Stock -

Gestion de parc informatique : les bonnes pratiques. - NowTeam, Spécialiste de l'infogérance et maintenance informatique

pack d'interface utilisateur de 25 couleurs plates de ligne remplie de base d'éléments de conception vectoriels modifiables de données de protection de réseau de blé privé informatique 18537674 - Telecharger Vectoriel Gratuit,